I sistemi OT (Operation Technology), terminologia utilizzata per rappresentare uno o più sistemi informatici volti al monitoraggio ed il controllo dei processi industriali, sono presenti in un’ampia gamma di settori ad alta intensità di risorse e svolgono tutta una serie di compiti che vanno, ad esempio, dal monitoraggio delle infrastrutture critiche (CI), al controllo dei robot in un reparto di produzione, fino ad arrivare all’automatizzazione di processi di costruzione e assemblaggio.

I suddetti sistemi sono utilizzati principalmente all’interno di settori industriali quali: produzione, manufatturiero, petrolio e gas, generazione e distribuzione di energia elettrica, aeronautica, settore marittimo, settore ferroviario e servizi pubblici.

Inoltre, i sistemi OT sono tipicamente dei sistemi proprietari che non utilizzano protocolli standard per l’interazione e comunicazione con sistemi esterni, hanno tipicamente un ciclo di vita molto più lungo e sono sempre più frequentemente controllati da remoto con sistemi di gestione centralizzati.

Tradizionalmente, nel contesto industriale, la sicurezza informatica non ha mai avuto un ruolo fondamentale in quanto i sistemi presenti non erano interconnessi e soprattutto, non essendo collegati a Internet, il rischio di esposizione a minacce esterne era praticamente nullo.

Ad oggi, viceversa, con la richiesta sempre crescente di “connettere le cose” (Internet Of Things) e la convergenza delle reti IT/OT, le organizzazioni hanno iniziato a comprendere l’importanza di introdurre soluzioni di sicurezza adeguate all’interno dei loro ecosistemi; ne consegue che la OT Security sta diventando un tema sempre più centrale alla luce della crescente pervasività dell’innovazione digitale nel contesto industriale, negli ambienti produttivi e nella gestione delle infrastrutture critiche.

Come ulteriore criticità bisogna tener conto dell’intrinseca necessità di robustezza dei sistemi OT che, come fattori di efficacia, hanno sicuramente la velocità e la precisione di esecuzione (basti pensare ai robot industriali) ma soprattutto la garanzia di continuità del ciclo produttivo, che non può essere bloccato senza opportune procedure di arresto eseguibili solo in determinati step del processo, pena significative perdite in termini economici.

Questo significa che le misure di sicurezza devono essere maggiormente indirizzate al monitoraggio e alla prevenzione poiché, in caso di incidenti, il blocco dei sistemi che, per loro natura, devono essere in grado di garantire un elevato grado di resilienza e mantenere l’operatività anche in situazione di crisi, potrebbe non essere attuabile.

Molto importante è anche, al fine di affrontare al meglio i temi dell’OT Security, non confondere la sua natura e la sua complessità con quelle inerenti al mondo dell’IT (Information Technology): mentre da un lato l’OT controlla i sistemi industriali e i dispositivi connessi, dall’altro l’IT ne controlla le informazioni.

Difatti, le specificità tipiche del settore unite alla assenza di standard di connessione e comunicazione, non permettono di applicare al contesto OT le consolidate best practices utilizzate normalmente nel mondo IT Security, ma richiedono un approccio specifico e ben verticalizzato sul tema.

Possiamo quindi definire la sicurezza OT come tutte quelle pratiche e tecnologie utilizzate per:

Tutti gli elementi menzionati contribuiscono ad aumentare i rischi, ampliando enormemente la superficie di attacco e creando un panorama complesso e intricato in cui le minacce indirizzate alle infrastrutture critiche e ai sistemi ICS e SCADA (Supervisory Control And Data Acquisition) sono in continua crescita, soprattutto in Italia dove il settore industriale ha riportato l’aumento di attacchi più significativo (dal 7% del 2020 al 18% del 2021), come riportato dal Clusit all’interno del rapporto del 2022.

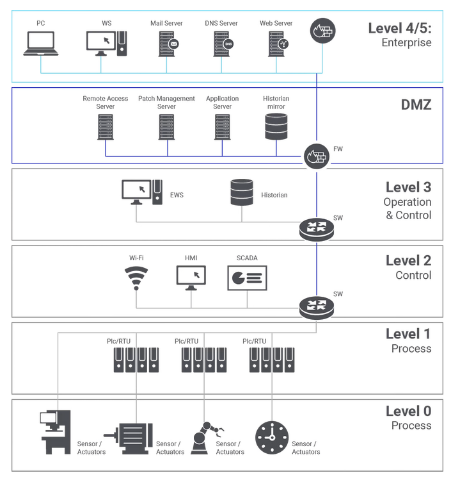

Il modello Purdue nasce negli anni 90 come rappresentazione dell’architettura di controllo nel mondo manufatturiero.

Il modello è organizzato su 5 livelli differenti: si parte dai livelli più bassi, dove sono presenti i sensori, gli attuatori e i sistemi di controllo, fino ad arrivare ai livelli più alti contenenti l’infrastruttura di convergenza tra gli ambienti IT e OT.

Negli anni questo modello è stato più volte revisionato e dettagliato da vari enti internazionali (es. ISA) al punto da rappresentare uno standard de facto per la sicurezza in ambito ICS.

Coerentemente al mondo IT, le principali tecniche di sicurezza che è possibile applicare al modello Purdue prevedono:

In conclusione, la crescente richiesta di integrazione tra i mondi IT e OT e la necessità di far sì che tale interazione sia sicura ed affidabile, ci suggeriscono che sia già iniziato, e continuerà ad espandersi nei prossimi anni, un processo di evoluzione e standardizzazione delle tecnologie e dei protocolli di sicurezza che renderà necessario affidarsi a professionisti altamente specializzati in possesso di specifiche competenze tecniche e Know-How sui processi.